General

Troyano del tipo Ransomware que cifra todos los archivos del sistema a través del algoritmo AES-256 y adhiere a cada uno de ellos la extensión .enc, el password es protegido (RSA-2048) y enviado de regreso a los atacantes por medio de un correo electrónico a la cuenta locked@vistomail.com

|

|

|

|

Análisis

|

|

Crea los archivos:

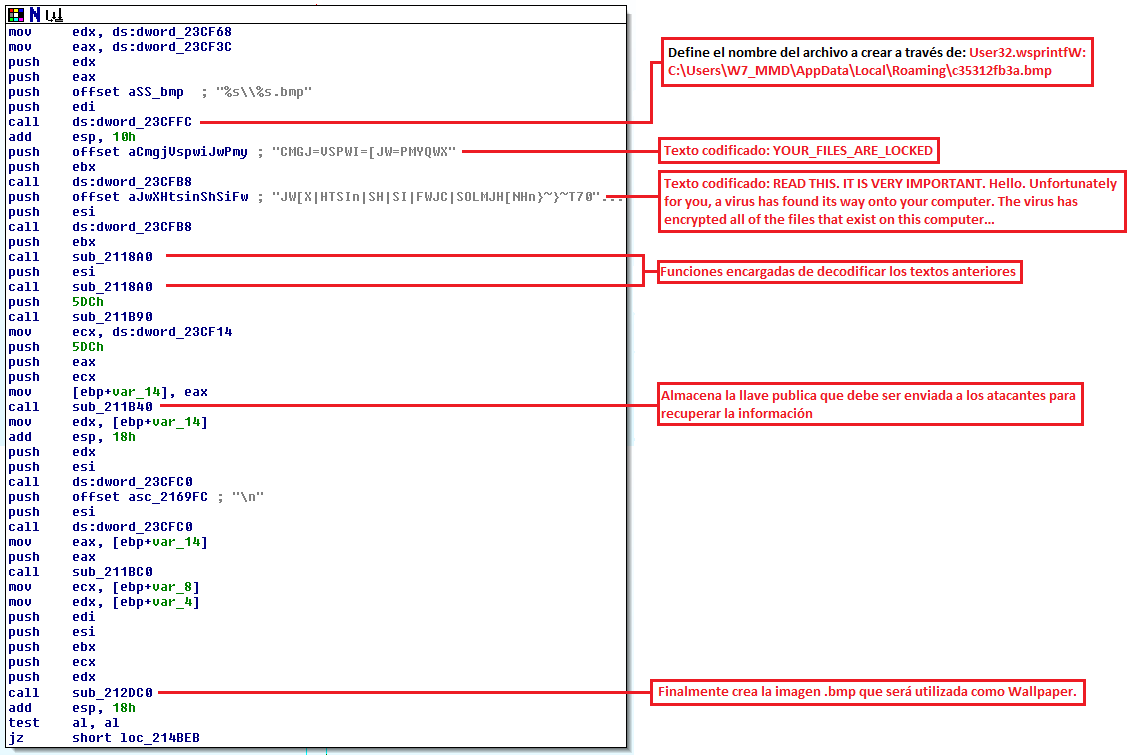

» YOUR_FILES_ARE_LOCKED.txt - Este archivo es creado en todas las carpetas existentes en el sistema.

» C:\Users\W7_MMD\AppData\Local\Roaming\c35312fb3a.bmp - Nombre Aleatorio

» C:\Users\W7_MMD\AppData\Local\Temp\dejqmavb.bat - Nombre Aleatorio

Crea y modifica las siguientes llaves de registro:

» HKCU\Control Panel\Desktop\Wallpaper

» HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

El troyano comienza su ejecución cargando en memoria las diferentes librerías y funciones que requiere para su funcionamiento, así mismo declara las variables de entorno (%SYSTEMROOT%, %USERPROFILE%, %ALLUSERSPROFILE%, %TEMP%, %APPDATA%, %LOCALAPPDATA%, %ProgramFiles%, %ProgramFiles(x86)% y %COMSPEC%) con las cuales podrá acceder a las carpetas del sistema y detecta el lenguaje configurado en el sistema operativo.

Hace uso de la función CryptAcquireContextW definiendo el CSP como: Microsoft Enhanced RSA and AES Cryptographic Provider, a través del cual podrá hacer llamados a diferentes funciones CryptoAPI.

|

|

|

|

Genera una llave aleatoria por medio de la función CryptGenKey donde especifica el algoritmo AES y una longitud de 256 bits para su creación. Así mismo permite exportar el valor de la llave de forma segura por medio de la función CryptExportKey.

|

|

|

|

Extrae la llave RSA de 2048 bits (codificada dentro del código fuente) y la importa por medio de la función CryptImportKey.

|

|

|

|

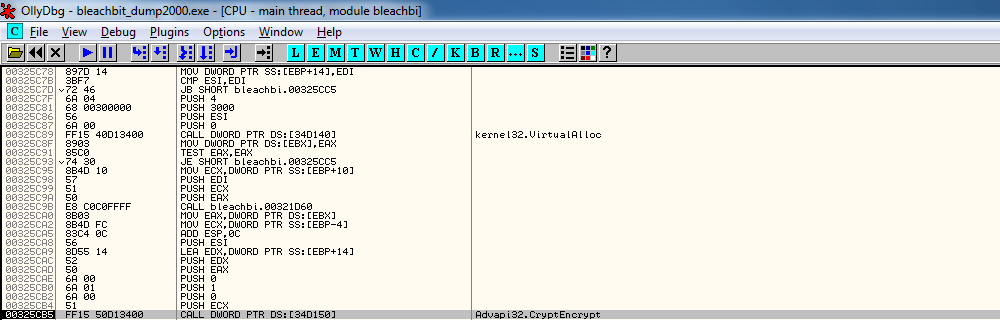

Cifra la llave (AES256 con la cual son cifrados los archivos) haciendo uso de la función CryptEncrypt y la llave pública RSA (2048) generada anteriormente.

|

|

|

|

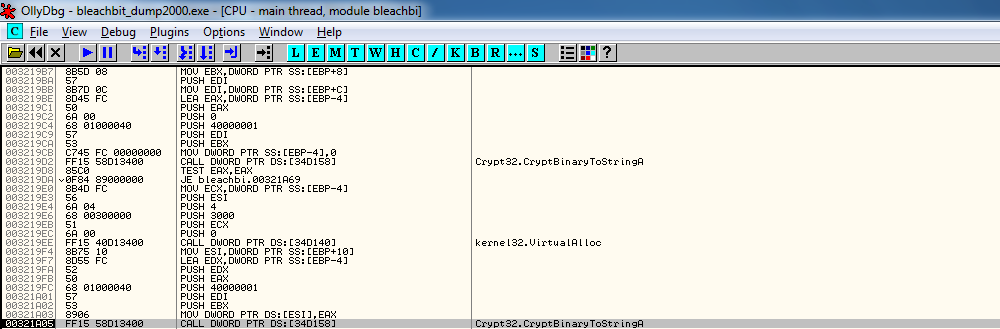

Finalmente asigna el formato final a la llave por medio de la función CryptBinaryToString, este valor es enviado (como se mencionó anteriormente) a los atacantes por medio de correo electrónico.

|

|

|

|

Cifra TODOS los archivos excepto los del siguiente tipo o con extensión: .exe, .com, .bin, .dat, .sys, .dmp, .info, .key, .pdb, .bat, .ps1, .vb, .ws, .wsd, .cpl, .reg, .dll, .ini, .msi, .pfx, .sct y .wsc.

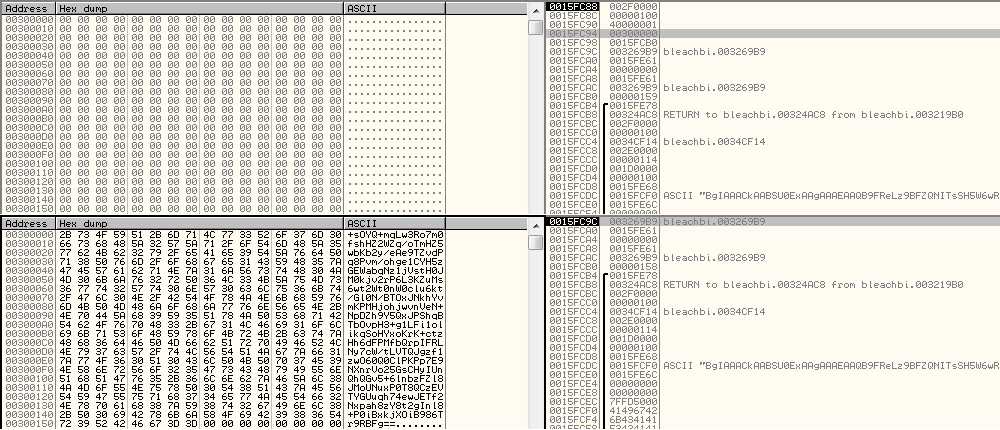

El archivo .bmp (c35312fb3a.bmp) es creado decodificando cadenas de texto implícitas dentro del ejecutable + la llave de cifrado creada en los pasos anteriores.

|

|

|

|

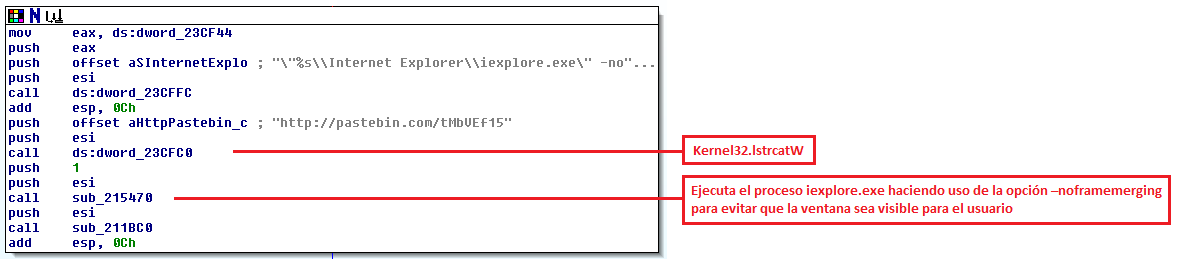

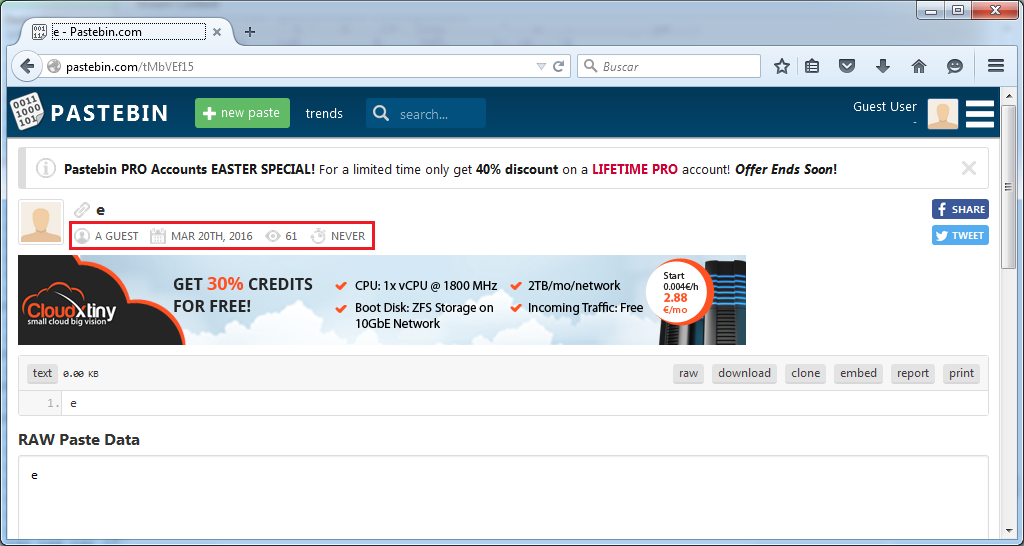

Posteriormente hace uso del explorador de Windows: Internet Explorer con el cual ejecuta una petición (GET) HTTP oculta a una página Web ubicada en pastebin.com ("C:\Program Files (x86)\Internet Explorer\iexplore.exe" -noframemerging http;//pastebin.com/tMbVEf15), esta característica (y debido a la no existencia de un servidor de comando y control C2) puede ser utilizada como un contador para identificar la cantidad de usuarios que han sido infectados por el troyano.

|

|

|

|

Finalmente crea el archivo .bat (dejqmavb.bat) encargado de eliminar el archivo inicial con el fin de no dejar rastro en el sistema.

|

|

|

|

Descarga

|

|

Nombre de archivo: ojGlBWnEuEy.exe / bleachbit.exe / Tamaño: 125.0 KB /

MD5: 9eb142b66d55bec77b9aaa9b117554d6

SHA1: 83482852ce95f102a68e321a83e78044b721ab99

SHA256: 7d66e29649a09bf3edb61618a61fd7f9fb74013b739dfc4921eefece6c8439bb

Nombre de archivo: bleachbit_dump2000.exe - UNCRYPTED / Tamaño: 40.0 KB /

MD5: b458fc873716f173f758f0b7f2d3d54d

SHA1: 3ea22feb394c8b61697303346cec1879a9c82f66

SHA256: afd3394fb538b36d20085504b86000ea3969e0ae5da8e0c058801020ec8da67c

Nombre de archivo: bleachbit_unpacked.exe - UNPACKED sin la tabla IAT (Import Address Table) / Tamaño: 200.0 KB /

MD5: 36448fdc2e600c47afa5bf856466223e

SHA1: 27614178ecf180510b5a5f648c79265296826fa6

SHA256: 22bd4c16f0a0d6a3e1900cc5aeaedaab6475e853b86290e9a9ed909f0933bd0f

Descargue los archivos únicamente con motivos de investigación y bajo su propia responsabilidad.

Mosh

@nyxbone

#MalwareMustDie

|